Detekce hrozeb a reakce na ně

Jak rychle dokážete odpovědět na nejdůležitější otázku: „Jsou naše data v bezpečí?“

Varonis drasticky zkracuje čas potřebný k odhalení kybernetických útoků a reakci na ně, přičemž zaznamená i hrozby, které tradiční produkty přehlédnou. Díky spojení přehledu a kontextu o lokální i cloudové infrastruktuře zákazníci společnosti Varonis získají:

„Nevíme, jestli ukradli nějaká data.“

Slyšet něco takového po incidentu nechce žádný ředitel informační bezpečnosti.

Mnohá střediska zabezpečení nemají přehled o tom, co uživatelé s daty dělají, jaká zařízení používají a odkud se připojují.

Upozornění bez kontextu jsou matoucí a nepřesná a analytici tráví až příliš mnoho času prohlížením záznamů a snahou zjistit, kdo je ten uživatel z upozornění, zda je jeho chování obvyklé a jestli ta data, s nimiž manipuluje, jsou důležitá.

Jak rychle a přesně dokáže Varonis odpovědět na otázku: „Jsou naše data v bezpečí?“

Podívejte se na krátkou video ukázku!

Odstraňte mezery v zabezpečení bohatými a přesvědčivými informacemi pro pátrání

Varonis nabízí základní součásti, které vám umožní rychle odhalovat a prověřovat hrozby pro vaše nejdůležitější data a systémy a reagovat na ně. Platforma pomocí strojového učení vytváří profily běžného stavu v průběhu hodin, dní a týdnů pro všechny uživatele a zařízení, takže pokud se někdo chová neobvykle, odhalí to.

- Kdo má přístup k citlivým souborům a k e-mailu?

- Kdo používá lokální a cloudová data?

- Je některý z přístupů k datům podezřelý nebo neobvyklý?

- Kdo používá které zařízení?

- Které účty se přihlašují ke kterým počítačům?

- Došlo k neobvyklým změnám v bezpečnostních skupinách nebo v GPO?

- Kdo se připojuje k naší VPN? Odkud?

- Jsou odesílány podezřelé žádosti DNS?

- Odesílají uživatelé citlivá data na nezabezpečené weby?

Podívejte se na celý příběh útoku od jádra sítě až po její okraj

Modely hrozeb dodávané s řešením Varonis byly vytvořeny vědeckými pracovníky světových kvality a prostřednictvím spojení telemetrie z různých zdrojů odhalují hrozby, o nichž vám jiné produkty neřeknou. Není třeba psát složitá korelační pravidla ani ad hoc dotazy, abyste pochopili zdánlivě nesouvisející události.

Jedinečný korelační systém

Automatická obnova účtu

Párování osobních zařízení

Pracovní doba

Rozpoznání IP

Analýza kolegů

Informace o hrozbách

Řešte bezpečnostní incidenty rychle a důrazně

I nezkušení analytici budou díky intuitivním nástrojům pro vyšetřování a reakci na incidenty působit jako ostřílení bezpečnostní technici.

Kontextově bohaté informace

Je uživatel z oznámení na seznamu sledovaných? Spustil v poslední době i jiná oznámení? Přistupuje obvykle k citlivým údajům?

Analytici mohou rychle zjistit, zda upozornění představuje skutečnou hrozbu nebo jen nevýznamnou anomálii,–aniž by trávili hodiny prohlížením záznamů.

Informace z posouzení rizika

Uživatel |

corp.local/ Dan Nespokojený | Dan pracuje z neobvyklého místa. |

Jde o privilegovaného uživatele: Dan je administrátor. 1 další informace |

Zařízení |

1 zařízení | Děje se něco divného. |

První použití zařízení Dan-PC za 90 dní před vydáním tohoto upozornění. 0 další informace |

Data |

24 souborů | Dan tyto citlivé údaje obvykle nevyužívá. |

Pro 100 % dat jde o první přístup uživatele Dan Nespokojený za posledních 90 dní. Bylo dotčeno 24 citlivých objektů 0 další informace |

Čas |

10/04/16 16:24 10/04/16 18:56 |

Vše se děje mimo Danovu běžnou pracovní dobu. |

100 % událostí nastalo mimo pracovní dobu uživatele Dan Nespokojený. 0 další informace |

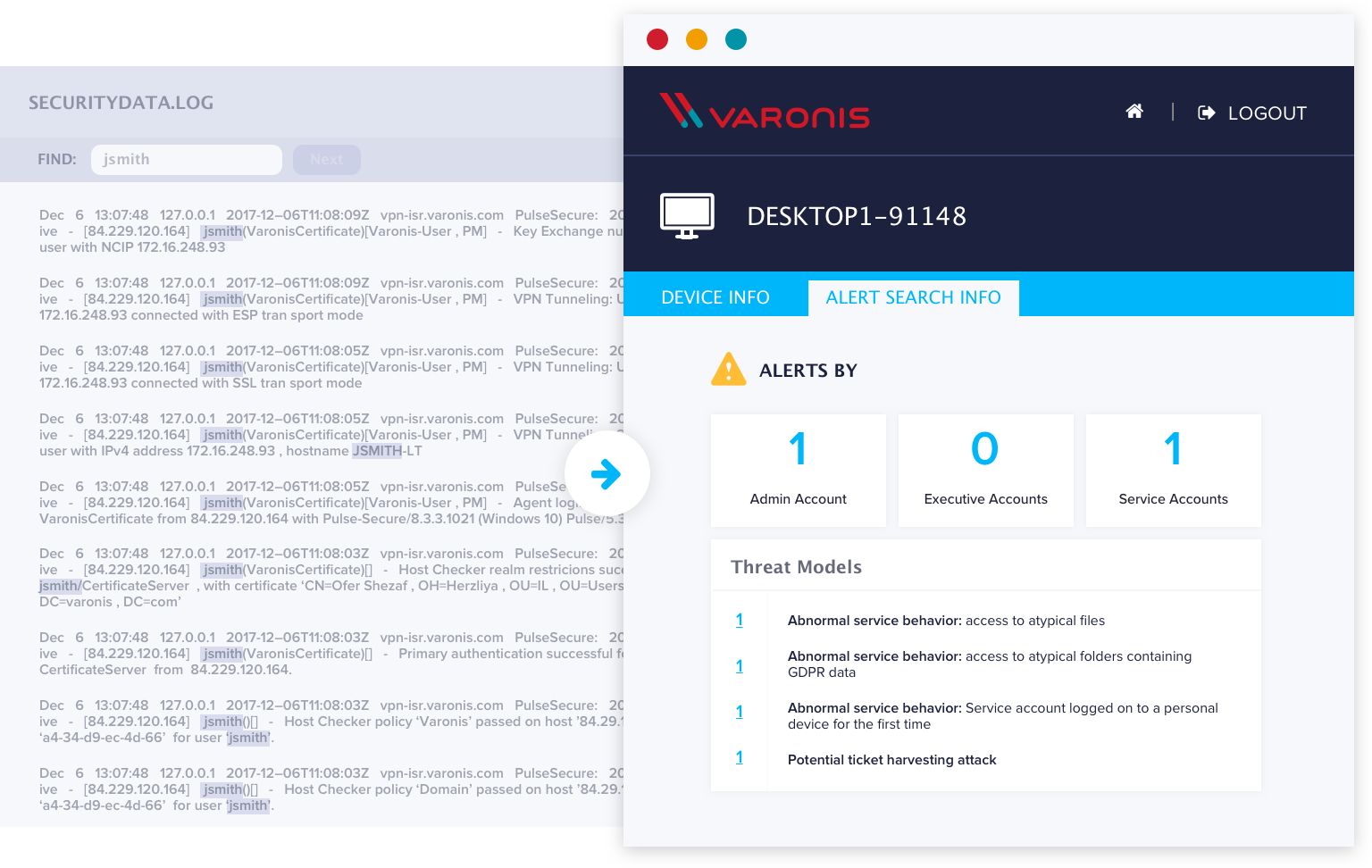

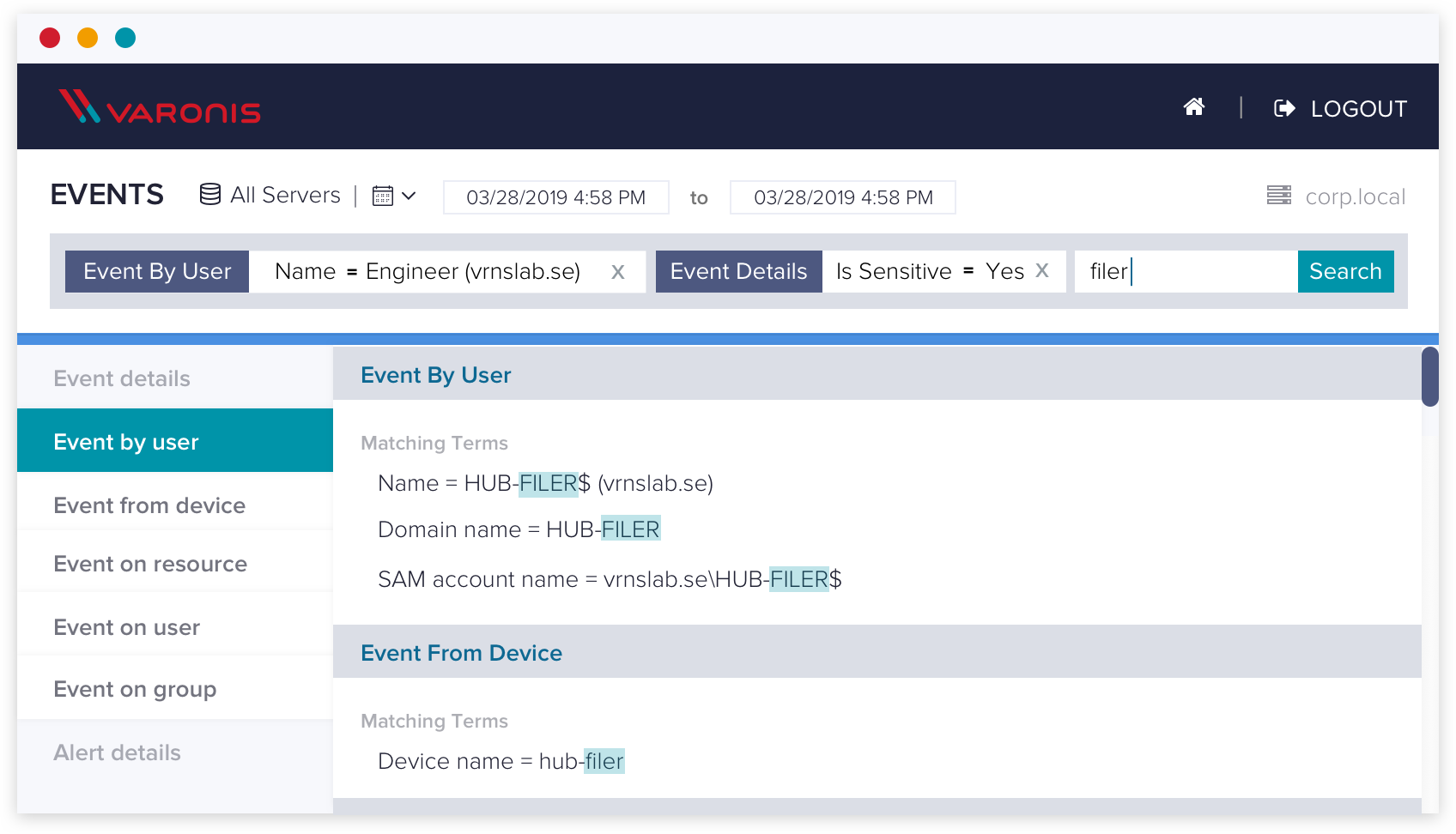

Bleskové vyhledávání

Zajímá vás, co všechno napadený uživatel udělal? A co jeho notebook?

Jediným hledáním okamžitě zjistíte veškerou aktivitu uživatele nebo zařízení. Není třeba zadávat několik ad hoc dotazů ani spouštět složité přehledy.

Návody k reakcím na incidenty

Každé upozornění obsahuje i kontrolní seznam reakce na incident. Tyto seznamy sestavili odborníci a pokrývají všechno od komunikace přes izolování útoku až po obnovu po něm, plus užitečné rady k odstranění hrozeb a zlepšení bezpečnostní pozice pro případ budoucích útoků.

Detekce a analýza

Upozornění na incident

Izolace, likvidace a obnova

Vylepšení budoucí detekce

Další kroky

Detekce a analýza

Upozornění na incident

Izolace, likvidace a obnova

Vylepšení budoucí detekce

Další kroky

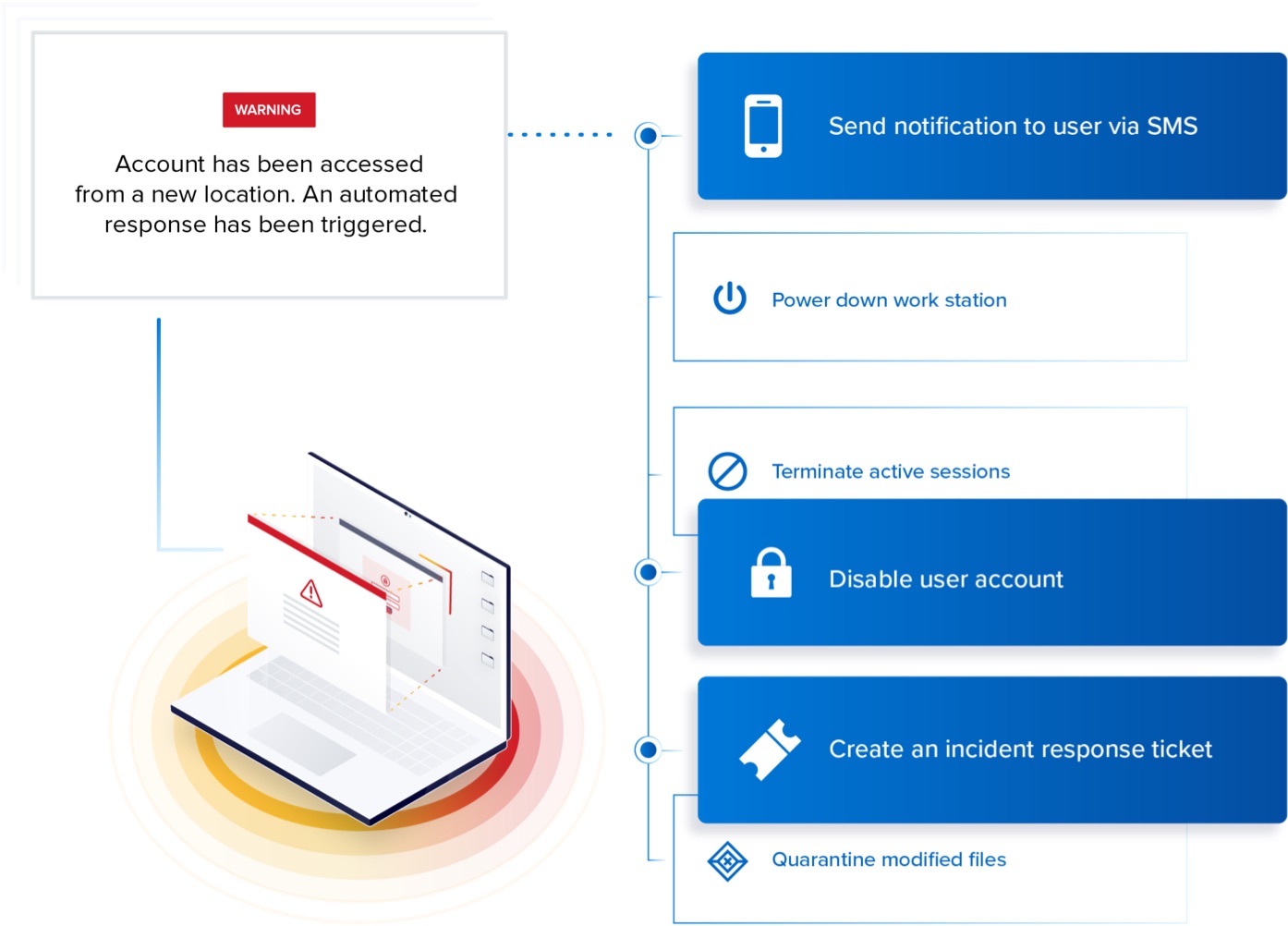

Automatizovaná reakce

Automaticky spouštějte vlastní skripty a okamžitě útok zablokujte. Můžete například vypnout počítač, přerušit spojení, zablokovat účet atd. Možnosti máte ve svých rukou.

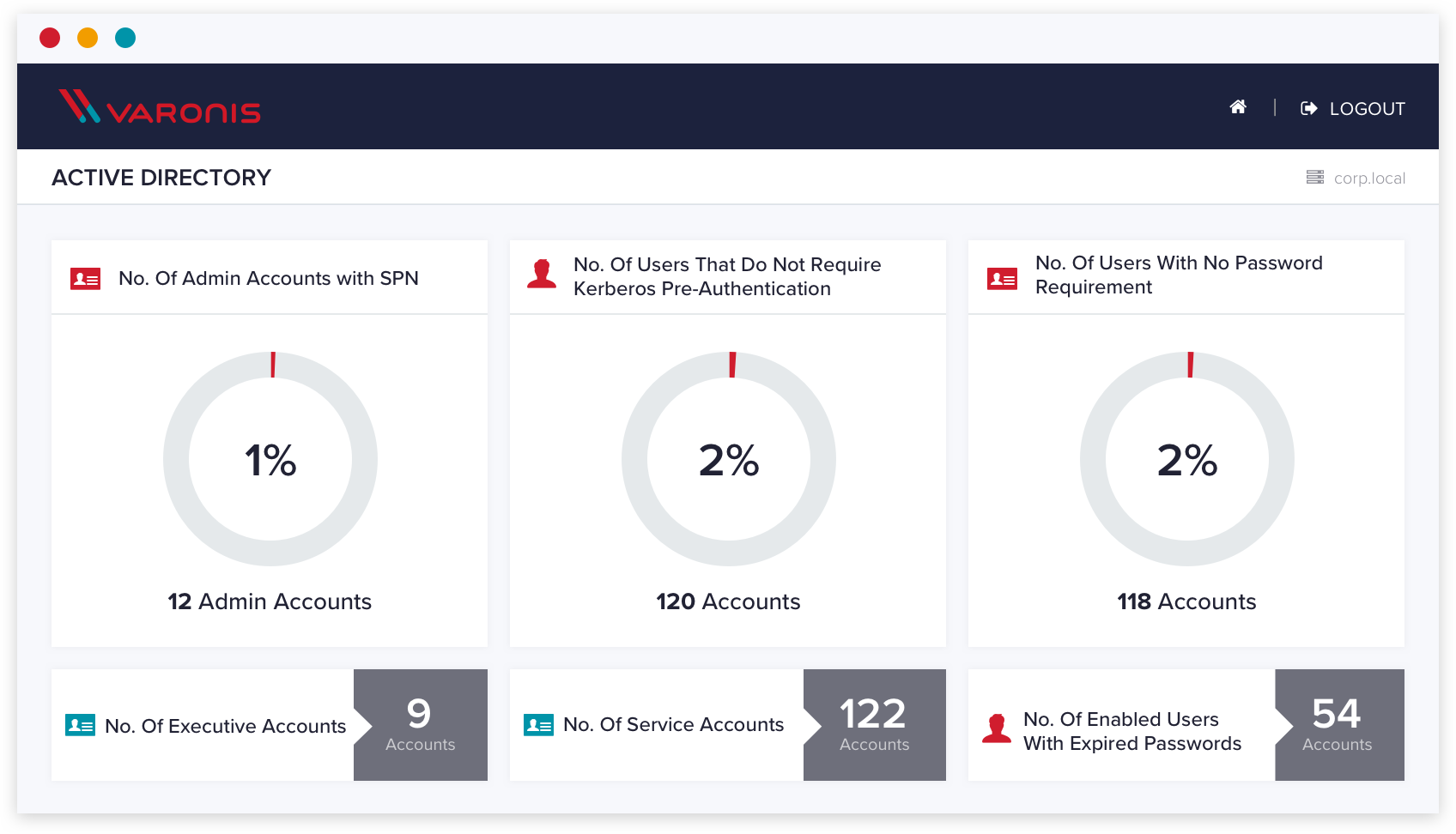

Odhalte zranitelná místa v Active Directory dříve, než se to podaří útočníkům

Propojte naše řešení s aplikacemi, které se vám osvědčily.

Bezpečnostní analytici se shodují: nejrozumnějším způsobem, jak řešení Varonis posoudit, je nechat si předvést krátkou ukázku.

- „Vyzkoušejte si všechny produkty.“

- „Vyzkoušejte to ve zkušebním prostředí... udělá na vás dojem, co všechno to dokáže.“

- „Ve fázi ověřování záměru jsme měli možnost poctivě vyhodnotit, zda se produkt do našeho prostředí hodí.“